Установка Active Directory Certificate Services (AD CS)

Posted by Retifff на 29.04.2012

Этой небольшой статьей я планирую начать цикл статей, посвященных настройке Windows Server 2008 R2. Планируется несколько статей — пошаговых мануалов, таких как миграция с Exchange 2003 на Exchange 2010, публикация сервисов Exchange на TMG, настройка Remote Desktop Services и опять же публикация их на TMG и т.п.

Мы рассмотрим установку служб сертификации Active Directory (AD CS), так как они мне понадобятся во всех последующих статьях.

Исходные данные: как всегда, имеется в наличии домен testcompany.local, контроллер домена dc01 под управлением Windows Server 2008 R2, единственный, для тестовой среды достаточно.

Будет рассматриваться упрощенная модель развертывания служб сертификации, достаточная для большинства небольших и средних организаций, с установкой единственного центра сертификации с типом Enterprise. Для развертывания инфраструктуры с подчиненными центрами сертификации эта статья не подходит. Впрочем, если всё же захочется, в Microsoft Technet всё есть, дерзайте. Также можно ознакомиться со статьей на сайте Вадима Поданса: Обсуждение схем иерархии Certification Authority.

В тестовой среде я буду устанавливать службы сертификации (AD CS) на контроллер домена, dc01, в реальной же сети, есть варианты. Если поставить на контроллер домена, то корневой сертификат автоматом распространится на все компьютеры домена без каких-либо усилий с вашей стороны. На отдельном сервере придется публиковать его в AD. Редакцию лучше выбрать Windows Server 2008 R2 Enterprise Edition, в которой можно будет создавать свои шаблоны сертификатов, а также там присутсвуют другие возможности, недоступные в редакции Standard. Различия можно увидеть по этой ссылке: http://technet.microsoft.com/en-us/library/cc755071.aspx. Не всем это правда будет нужно, но тем не менее, всегда лучше иметь больше возможностей, чем меньше 🙂

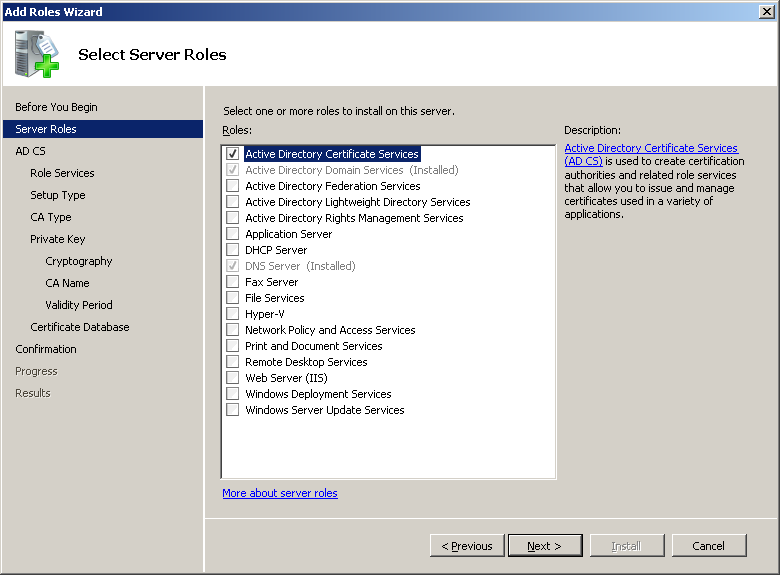

Запускаем Server Manager > Roles > Add Roles. Запустится визард, в нем на шаге Select Server Roles ставим галку напротив строчки Active Directory Certificate Services и нажимаем кнопку Next:

На следующем шаге Introduction to Active Directory Certificate Services внимательно читаем, что там написано и нажимаем Next.

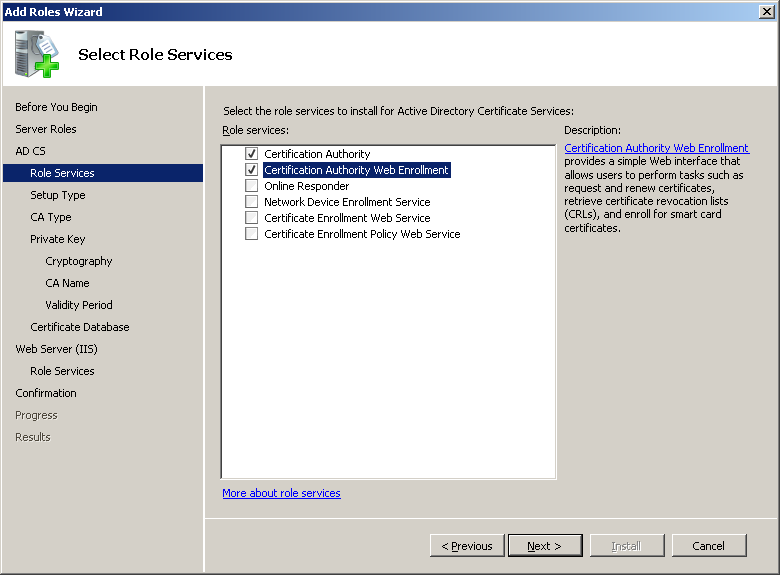

На шаге Select Role Services дополнительно ставим галку Certification Authory Web Enrollment, остальные компоненты нам пока не понадобятся:

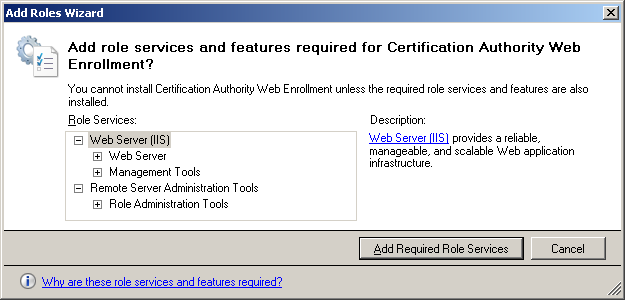

Появится окно с компонентами, которые необходимо добавить для этой роли, в нем нажимаем Add Required Role Services:

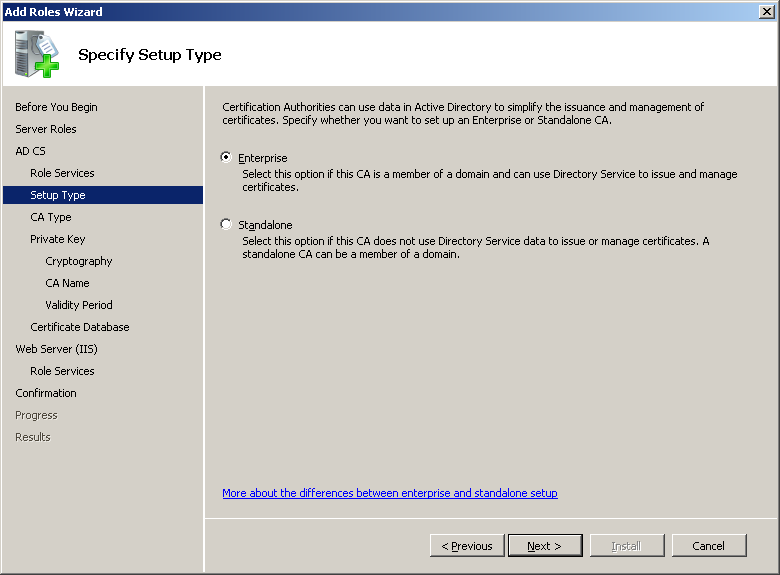

Следующий шаг — Specify Setup Type — выбор типа Certificate Authority, выбираем Enterprise, как планировали выше и нажимаем Next:

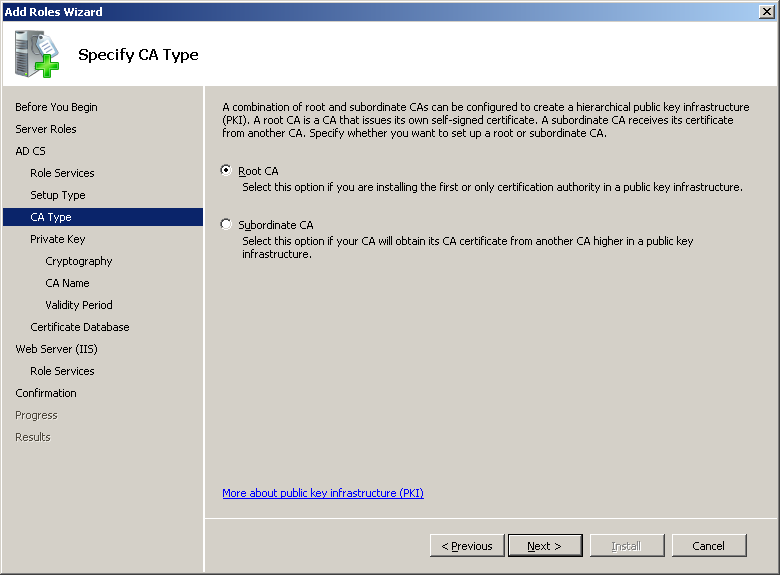

Следующий шаг — Specify CA Type — выбор корневого или подчиненного CA, выбираем корневой естественно, нажимаем Next:

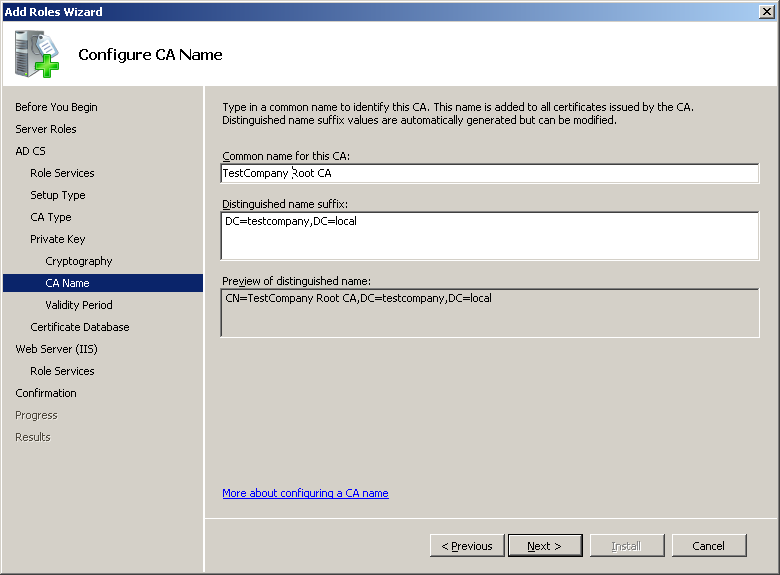

Далее на шагах Setup Privat Key и Criptography соглашаемся с значениями по умолчанию и переходим к шагу Configure CA Name. Здесь задаем понятное имя нашего корневого центра сертификации, в данном случае TestCompany Root CA:

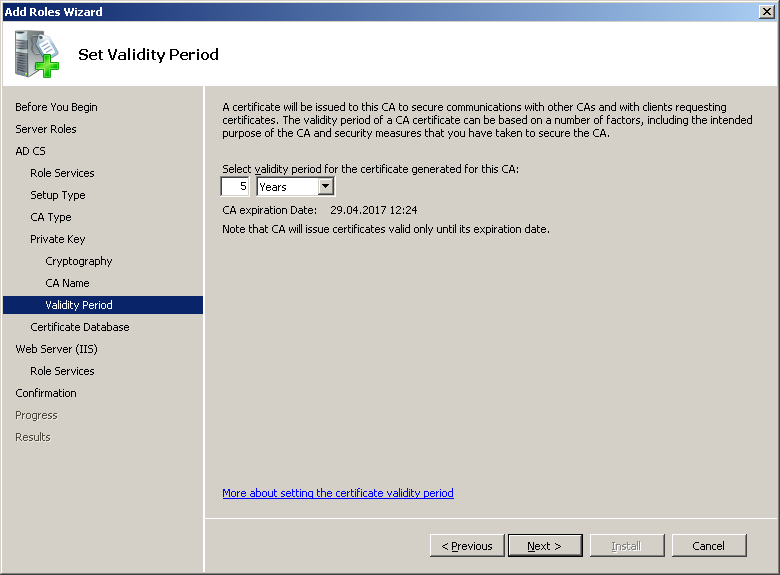

На шаге Set Validate Period задаем срок действия сертификата корневого CA, в моем примере можно согласиться с значением по умолчанию в 5 лет, в производственной среде можно сделать побольше, лет 10-15:

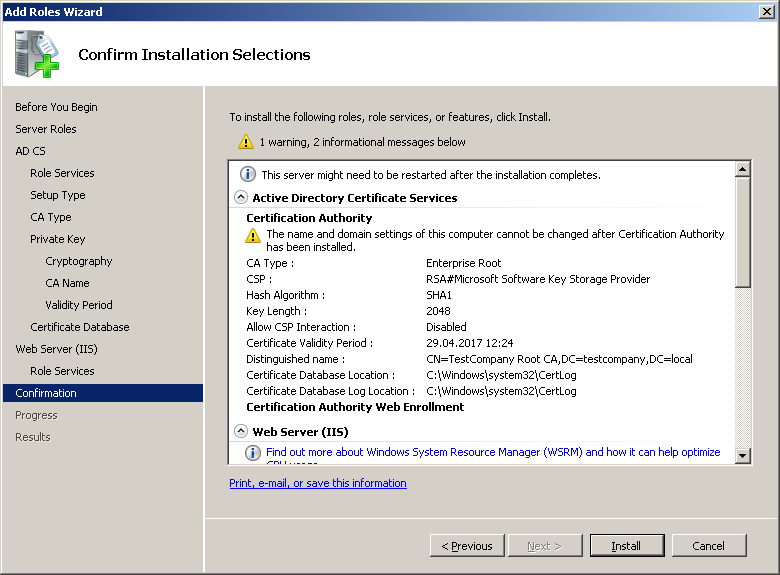

На всех дальнейших шагах соглашаемся с значениями по умолчанию, нажимаем везде Next и на последнем шаге Install:

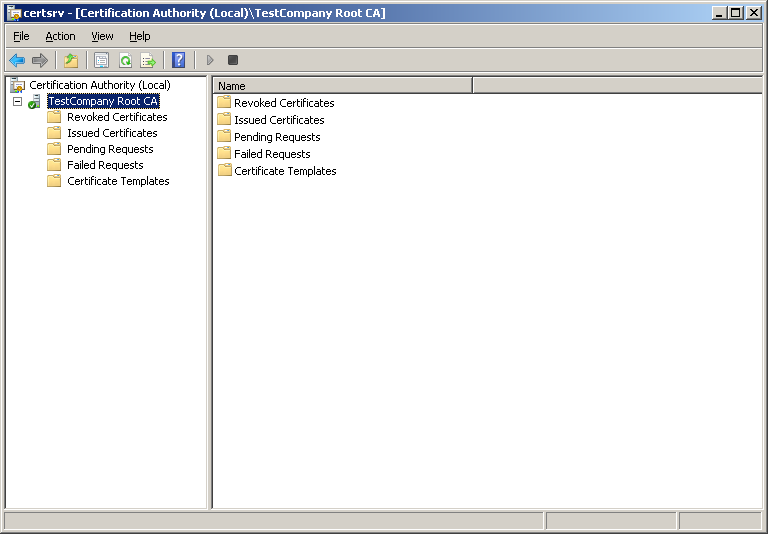

Всё, службы сертификации установлены, для того, чтобы в этом убедиться, можете зайти в Administrative Tools > Certification Authority:

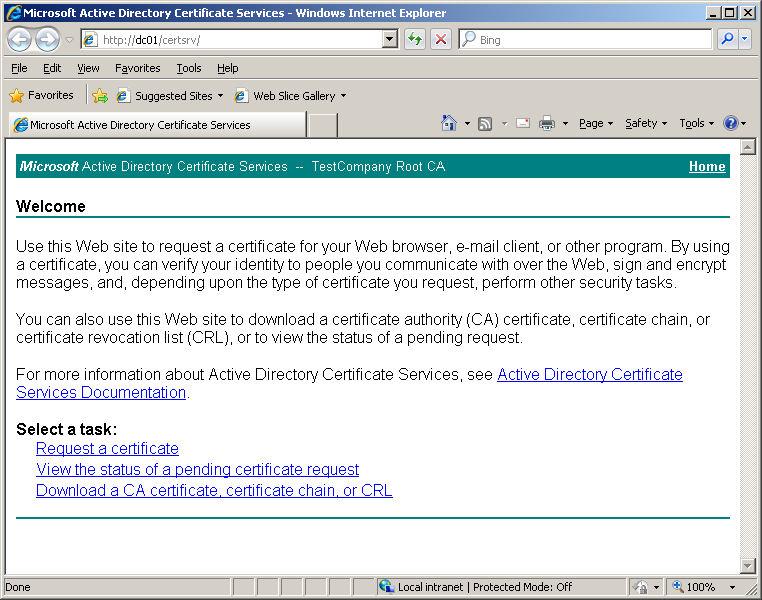

Также можно проверить работу Web-сайтa Certification Authority, для этого нужно в браузере зайти по ссылке: http://dc01/certsrv/

На этом установка AD CS закончена, можно переходить к более сложным вещам 🙂

Источники: http://technet.microsoft.com/en-us/library/cc753828.aspx

This entry was posted on 29.04.2012 в 12:10:40 and is filed under Microsoft. Отмечено: Active Directory, Certificate Authority. You can follow any responses to this entry through the RSS 2.0 feed. You can leave a response, или trackback from your own site.

vanhoffen said

Очень интересует применение различных токенов (РУ-Токен, Е-Токен) для авторизации пользователей в домене, желательно средствами самой MS. Если сталкивались или есть какой либо опыт был бы очень благодарен если поделитесь.

Артем said

присоединяюсь! 🙂

Roman said

Ну, тут всё зависит от того, как у вас центр сертификации настроен. И как вы на нём хотите авторизацию организовать.

Если решили прикрутить закрытый ключ корневого сертификата на ключевой носитель, то во время установки вместо дефолтного криптопровайдера выберите токеновский (eToken CSP или Aktiv ruToken CSP), после следуйте по инструкции. Где-то на середине установки выскочит окошко, где надо будет вбить ПИНкод токена, для создания на нём хранилища ключевой пары. Естественно, токен должен быть вставлен в сервер, и виден в системе. Родными CSP токенов создаются сертификаты с RSA шифрованием. Этот метод не ахти, т.к. по определению токен суть клиентский девайс, а не серверный. К тому же, после каждого ребута придётся заново вбивать ПИН от токена для запуска службы сертификации. Но, впрочем, для корневого ЦС этот метод вполне пойдёт при условии, что сервак изолированный и используется только для подписи подчинённых ЦС.

Как вариант, можно использовать сторонние платные криптопровайдеры, типа КриптоПро, СигналКом, ЛИССИ. Они поставляют ГОСТ шифрование, которое является стандартом в России.

С привязкой сертификата на носитель (токен, смарт-карта) проблем тоже быть не должно. Для этих целей используется расширенный запрос сертификата, где выбирается шаблон Smartcard Logon или Smartcard User, и криптопровайдер носителя. После чего админ выдаёт сертификат, и он записывается на токен. В настройках центра сертификации должны быть включены данные шаблоны.

Для более подробной инфы изучайте PKI.